Kısa bir süre önce Windows Yazdırma Biriktiricisi hizmetini (Print Spooler) etkileyen iki güvenlik açığı açıklanmıştı bu oldukça ciddi açıklar , tüm sektörlerdeki güvenlik ekiplerinin acilen ilgilenmesini gerektiriyordu

Güvenlik açıkları CVE-2021-1675 ve CVE-2021-34527 olarak isimlendirildi. CVE-2021-1675 ile ilgili yamanın Windows Yazdırma Biriktiricisi'nde bir dizi sorunu kapsadığını düşünen araştırmacılar tarafından kanıt olarak Exploit kaynak kodu herkese açık olarak yayınlandı ve ardından hemen geri çekildi fakat çoktan kopyalanmıştı bile ve sorun bu nedenle daha da arttı.

PrintNightmare Güvenlik Açığı nasıl çalışır

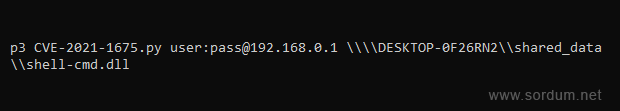

CVE-2021-34527'de açıklanan güvenlik açığında faydalanmak oldukça kolaydır. Düşük düzeyde erişime sahip bir kullanıcı, Yazdırma Biriktiricisi hizmetinin (Print Spooler) etkinleştirildiği bir sistemde bulunan paylaşılan bir klasöre kötü amaçlı bir DLL dosyası yükler sonrasında, kullanıcı, yükseltilmiş ayrıcalıklar sağlayarak DLL'yi yürüterek exploiti etkinleştirir. Exploitin hedeflenen bir sistemde çalışması için gerekli iki ön koşul vardır.

1. Saldırgan tarafından kullanılabilecek, düşük seviye erişimli kullanıcı kimlik bilgileri

2. Yazdırma biriktiricisi (Print Spooler) hizmeti - etkin olmalı

Yazdırma Biriktiricisi hizmeti, Windows ekosisteminde yaygın olarak kullanılan bir hizmettir ve diğer şeylerin yanı sıra uzaktan yazdırma hizmetleri sağlamak için kullanılır. Örneğin aşağıdaki kodun çalıştırılması etkisi oldukça ciddi sonuçlara yolaçan bir eylemi tetikleyecektir.

Yazdırma biriktiricisi (Print Spooler) etkin olan Windows sistemleri, uygun bir yama bulunana kadar tehlike altındadır , şu ana kadar açığın kaç sistemde kullanıldığı bilinmiyor fakat Microsoftun tahminine göre Saldırı sayısı hızla artmış. Herhangi bir saldırgan için en çok aranan hedef Etki Alanı Denetleyicileri (Domain Controllers) olduğundan risk yüksektir. Etki alanı denetleyicisi, kimlik doğrulama isteklerine yanıt veren ve bilgisayar ağlarındaki kullanıcıları doğrulayan bir sunucudur ilaveten farklı erişim haklarına sahip kullanıcıların ortak bir ortamda kaynakları kullanmalarına izin verir ve Paylaşımlı klasör erişim haklarından yazıcılara ve bağlantı hizmetlerine kadar birçok hizmeti yönetir.

PrintNightmare açığı nasıl engelenir

Yama bulunana kadar, açığı önlemenin tek yolu, Yazdırma Biriktiricisi hizmetini (Print Spooler) kısıtlamak veya devre dışı bırakmaktır. Bu sistemin yazdırma işlevselliğini engellesede açığın ciddiyeti sebebiyle uygulanması gerekir. Microsoft/ICS-CERT'ye göre açığı engellemek için iki seçenek mevcut:

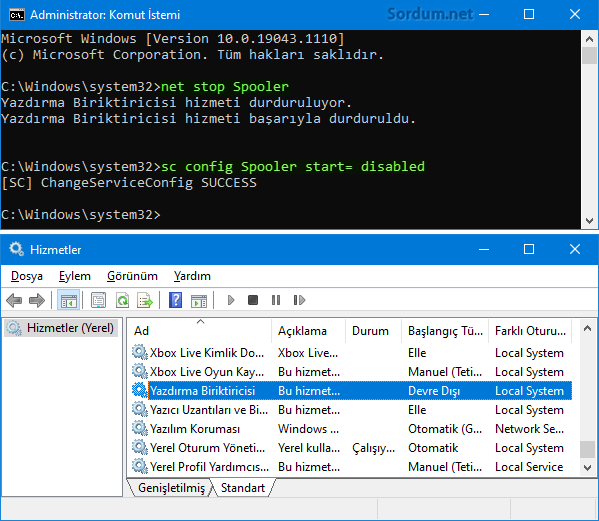

1. Güvenlik açığı bulunan Print spooler tamamen devre dışı bırakın ; bunun için Komut istemini yönetici yetkilerinde çalıştırıp aşağıdaki komutlarda ilk ikisini sırayla uygulamanız gerekir.

net stop Spooler sc config Spooler start= disabled

Komutlar uygulandığında aşağıdaki gibi bir çıktı verecektir.

Aynı işlemi Powershell ile yapmak istiyorsanız öncelikle Yönetici Yetkilerinde çalıştırın ardından aşağıdaki komutları kullanmanız gerekir.

Stop-Service -Name Spooler -Force Set-Service -Name Spooler -StartupType Disabled

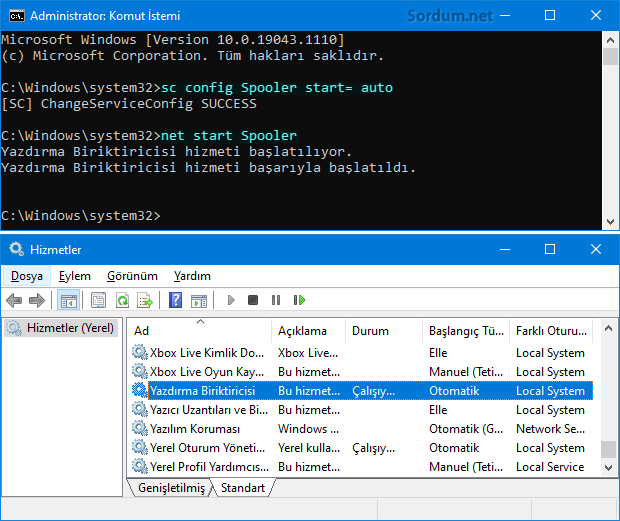

Sonrasında Print Spooler servisinin başlangıç Otomatik ve Hizmet durumunu Çalışıyor haline getirmek için aşağıdaki ilk iki kodu kullanmanız yeterlidir, üçüncü kod başlangıç türünü "Elle" haline getirecektir.

sc config Spooler start= auto net start Spooler sc config Spooler start= demand

Kodlar kullanıldığında aşağıdaki çıktıyı vereceklerdir.

Aynı işlemi Powershell ile yapmak istiyorsanız Yönetici ytkilerinde çalıştırılmış bir POwershell konsolunda aşağıdaki komutları kullanmanız gerekir

Set-Service -Name Spooler -StartupType Automatic Start-Service -Name Spooler

2. Uzaktan yazdırmayı devre dışı bırakın ; bunun için aşağıdaki registry kaydını kullanmanız yeterlidir.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Printers\PointAndPrint] "NoWarningNoElevationOnInstall"=dword:00000000 "UpdatePromptSettings"=dword:00000000

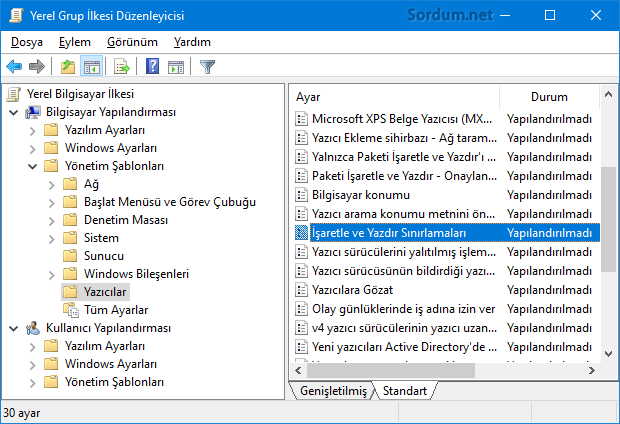

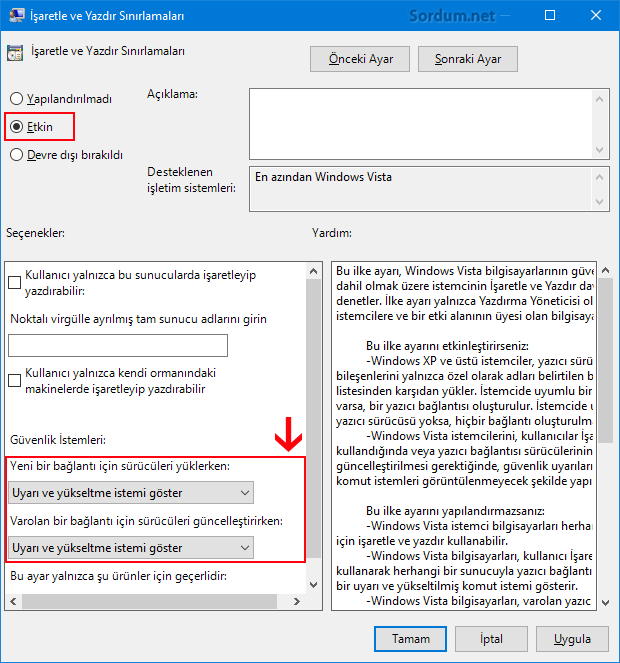

Eğer üstteki registry anahtarları sizde mevcut ve her ikiside "1" değerini almış ise Yerel grup ilkesi düzenleyicisini çalıştırın Bilgisayar yapılandırması - Yönetim şablonları - Yazıcılar - İşaretle ve yazdır sınırlamaları kısmına tıklayın.

Ardından açılan pencerede Etkin kısmını seçip ayarları aşağıdaki resimde gösterildiği gibi yapmanız gerekir.

Windows Yazdırma Biriktiricisi güvenlik açığı, yaygın olarak kullanılan sistemlere yönelik açıkların nekadar tehlikeli olduğunu göstermektedir.

- USB portlarını ve CD-DVDrom u engelleyin Burada

- Bir tıkla Meltdown ve Spectre açığını tespit edin Burada

Öneriniz için Teşekkürler , olasılığını değerlendireceğiz.

Selamlar.. Sitenizi sık sık takip ediyorum.. bu konularla ilgili ayrıca bir başlık açsanız ve sürekli oradan güncel bilinen açık ve önlemlerini gösterseniz herkes için daha faydalı olabilir.. faydalı bilgiler için teşekkürler..

Dikkatli olmakta fayda var

printnightmare geçen gün bi sitede görüp okumuştum meğersem yazdırma hizmeti ile alakalıymış kontrol ettim bende kapalı tesekkurler

Burada tek sorun yazdırma biriktiricisini kapatırsanız ve yazıcınız varsa çıktı alamazsınız.

Bu konuda mevcut bir yazılımımıza ilave yapacağız tamamlanınca yazının sonunda vereceğiz kısmetse

hocam selamlar hez zamanki gibi en sona bir hazır dosya oluştursanız çok iyi olurdu bu komutları yazamayacak arkadaşlarımız oluyor

Tedbirli olmakta fayda var.

açık olduğunu bilmiyordum bile. Bİlgiler için çok teşekür ederim